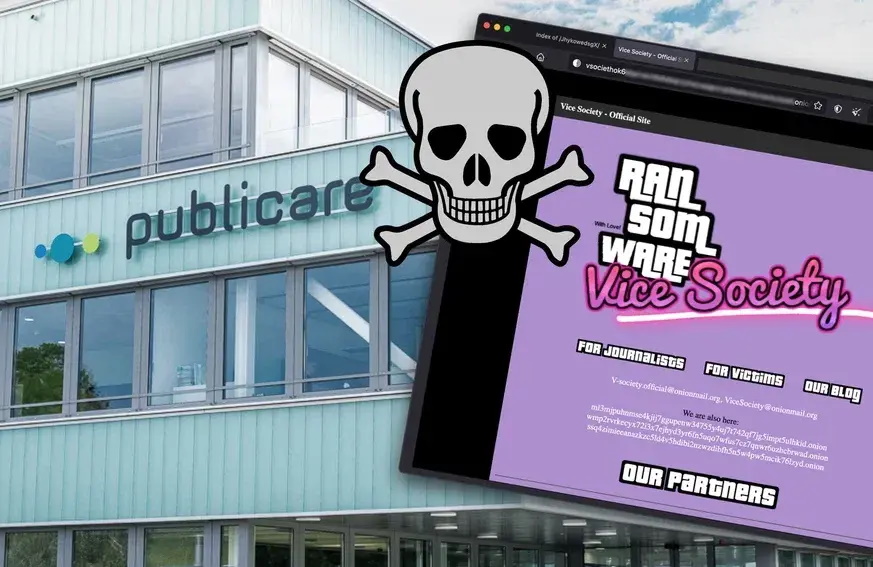

Im November wurde das schweizer Unternehmen Publicare Opfer einer Ransomware-Attacke. Das Unternehmen ist nicht besonders groß (100 Mitarbeiter), aber hat im Gesundheitsbereich der Schweiz eine spezielle Nische: Die Firma Publicare mit Sitz in Oberrohrdorf ist gemäss eigenen Angaben die schweizweit grösste Lieferantin und Dienstleisterin von medizinischen Hilfsmitteln in den Bereichen Inkontinenz, Stoma- und Tracheostoma-Versorgung und zur Wundbehandlung.

Es gibt eine offizielle Stellungnahme seitens des Unternehmens:

«Wir haben unsere Kundinnen und Kunden am 28. November 2022 über die Cyber-Attacke informiert. Aus Sicherheitsgründen haben wir ihnen empfohlen, das bei uns verwendete Passwort generell nicht mehr zu verwenden. Sobald der Online-Zugang zu unserer Website wieder möglich ist, erhalten unsere Kundinnen und Kunden ein neues Login für ihr Benutzerkonto.»

Das klingt jetzt mal “harmlos”. Allerdings hat das Unternehmen auch zugeben müssen, dass sensible Daten gestohlen wurden. Recherchen von watson zeigen, dass die Hacker unter anderem Arztzeugnisse, Bewerbungsschreiben, Betreibungen und weitere sensible Dokumente gestohlen haben.

Durch das Herunterfahren aller Systeme ist auch der, von den Kunden in der Regel genutzte, Onlineshop nicht mehr verfügbar. Kunden können derzeit per Mail, Telefon oder Fax bestellen.

Wie meistens, blieb der Angriff lange unentdeckt. Die Ransomgruppe “Vice Society” nutzt unter anderem bekannte Schwachstellen wie Print Nightmare aus um sich Zugang zu den Systemen zu verschaffen. Dann analysieren sie einige Wochen das Netzwerk mit Hilfe von kleinen Skripts und Tools. Erst wenn sie wissen, wie sie die Systeme am effektivsten Lahmlegen können, schlagen sie zu: Sie ziehen Daten ab – auch das heimlich still, leise und langsam. Dann verschlüsseln sie die Systeme, sodass sie unbrauchbar werden. Dann stellen Sie ihre Forderungen: Geld gegen Daten und Entschlüsselung.

Lessons learned:

Scheinbar war auch hier das Patchen der Systeme nicht rechtzeitig erfolgt, denn die Gruppe greift meistens über Schwachstellen an, die zu diesem Zeitpunkt schon bekannt und behhebbar sind. Daher empfehle ich dringend, alle Systeme regelmäßig patchen zu lassen sobald ein Patch vorhanden ist. Früher hat man mit dem Patchen einige Wochen gewartet, bis genügend andere Firmen gepatcht haben, weil man Angst hatte, dass der Patch nciht gut funktioniert. Diese Zeit hat man nicht in der heutigen Zeit! Und ich habe in letzter Zeit von keinem Patch gehört, der eine Firma lahmgelegt hätte – die Prüfroutinen der Hersteller sind sichtlich besser geworden.

Manuelle Prozesse sollte man immer vorbereitet haben. Sichtlich konnte das Unternehmen auf andere Bestellwege umstellen um Ihre Kunden weiter zu bedienen. Ob das auch für andere Bereiche geklappt hat, geht aus dem Artikel leider nicht hervor. Für solche Krisen und Katastropehn braucht es einen Notfallplan bzw. ein Notfallhandbuch.

Kommunikation nach Innen und Außen ist extrem wichtig. Das Unternehmen arbeitet mit den Behörden zusammen um die Strafverfolgung zu ermöglichen und hat das auch bekannt gegeben. Es ist aber immer ein schmaler Grat, speziell bei Cyberattacken mit Lösegeldforderungen. Wenn die Zusammenarbeit mit der Polizei dem Angreifer bekannt ist, kann das zu Problemen bei den Verhandlungen führen. Daher immer mit Profis ans Werk gehen, die wissen, wie man auch Verhandlungen führt.

Thomas Laszlo ist DER Experte für Notfallpläne. Schon seit Beginn seiner Karriere beschäftigt er sich mit dem Thema. Egal ob in der Hotellerie, als auch in der IT, wo er als IT-Leiter immer gleichzeitig Krisenmanager war. Seit 2019 begleitet er Unternehmen bei der Erstellung eigener Notfallpläne. Er ist Vortragender zum Thema Business Continuity bei diversen Wirtschaftsverbänden und IT-Kongressen.