Diesmal mach ich es mir einfach… aber der Artikel der Wirtschaftswoche ist so knapp und gut geschrieben, dass man da nicht viel ändern sollte.

Hier ein Auszug:

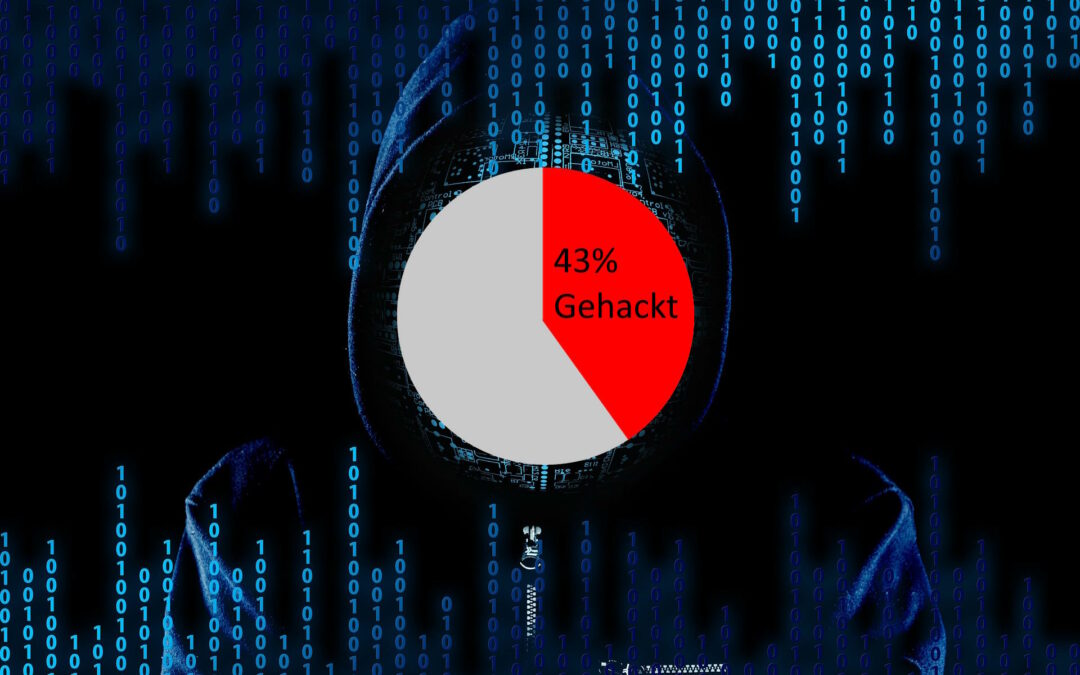

Deutsche Einzelhändler haben im vergangenen Jahr durchschnittlich 2,3 Millionen Euro durch Betrugsfälle verloren. Zu diesem Ergebnis kommt eine Befragung des Marktforschungsinstituts Censuswide unter 517 Unternehmen, die der WirtschaftsWoche exklusiv vorliegt. 43 Prozent der Firmen gaben an, in den vergangenen zwölf Monaten Opfer einer Cyberattacke oder eines Datenlecks geworden zu sein – ein Anstieg um 30 Prozent im Vergleich zum Vorjahr.

Auch auf Kundenseite nahmen die Betrugsfälle der Umfrage zufolge deutlich zu: Fast jeder dritte Verbraucher sagte, 2023 einen Zahlungsbetrug im Einzelhandel erlebt zu haben. Den Betroffenen entstand dabei im Durchschnitt ein finanzieller Schaden von gut 810 Euro – rund 575 Euro mehr als im Vorjahr.

https://www.wiwo.de/unternehmen/handel/betrug-im-netz-jeder-zweite-einzelhaendler-opfer-von-cyberangriff-oder-datenleck/29738228.html

Wenn ich mit Unternehmerkollegen aus meinem BNI-Netzwerk spreche, bekomme ich ähnliche Antworten. Fast jeder zweite hat schon mal auf einen falschen Link geklickt, wurde angegriffen, hat Daten verloren oder wurde Opfer eines Betruges. Dabei ist es unerheblich, wie groß das Unternehmen ist, oder in welcher Branche es tätig ist.

Das übliche Prinzip der Cyberkriminellen:

- Netz auswerfen

Eine Mail an Adressen verschicken, die aus einer Wirtschaftsdatenbank oder einem Internetverzeichnis stammen, oder aus einem vergangenen Angriff durch andere Hacker, die die Mailadressen dann verkauft haben:

Das Mail zielt auf die menschlichen Eigenschaften/Schwächen Neugierde, Angst, blindes Vertrauen, gepaart mit Stress ab. So klickt man schnell auf einen Link, hinter dem Schadcode steht oder persönliche Daten abgefragt werden. - Schauen was geht

Wenn man persönliche Daten (meist Zugangsdaten) herausgegeben hat, wird quasi die Identität gestohlen und mit den Daten wird versucht auf dem abgefragten, aber auch auf anderen Systemen, mit den Zugangsdaten Zugriff zu bekommen.

Wurde durch Klicken auf den Link Schadcode ausgeführt, probiert diese Software dann einfach im Netzwerk des Opfers möglichst automatisiert möglichst weitreichende Berechtigungen auf Daten zu bekommen. - Schaden anrichten

Je nachdem, welche Zugangsdaten erbeutet wurden wird versucht Geld zu erbeuten, Zugriff auf Daten von Unternehmen zu bekommen, bzw. diese herunterzuladen und danach die Systeme zu verschlüsseln.

Bei der Ausführung des Schadcodes werden alle Daten heruntergeladen und anschließend alle Server und PCs verschlüsselt. Dann geht eine Lösegeldforderung an das Opfer mit der Anweisung Geld zu überweisen, damit die Systeme wieder entschlüsselt werden. - Geld kassieren

Wenn die Zugangsdaten z.B. Zugriff auf Bankkonten erlauben -> Geld wird einfach auf Konten transferiert, die danach sofort auch geleert und geschlossen werden. Somit kann man das Geld nicht mehr wiederbekommen.

Wenn bei Ausführung des Schadcodes die Lösegeldforderung erfüllt wird, werden die Systeme in der Regel auch wieder entschlüsselt und die heruntergeladenen Daten gelöscht (Ja, es gibt sie noch, die Ganoven-Ehre! Cyberkriminelle, die den Codex nicht einhalten, werden von den eigenen Kollegen fertig gemacht und es würde auch kein weiteres Opfer zahlen, wenn man sich nicht sicher ist, ob die Wiederherstellung durchgeführt wird)

Wenn man das Lösegeld nicht zahlt, werden die heruntergeladenen Daten im Darknet verkauft.

Die kriminelle Gruppierung kommt also jedenfalls zu ihrem Geld. Auf die eine oder andere Weise…

Lessons Learned:

Es gibt keine 100%ige Sicherheit. Alle technischen Lösungen können nicht verhindern, dass ein Klick durch den User auf einen unechten Link passiert. Die Lösungen können dann zwar teilweise rasch erkennen, dass etwas unübliches im Netzwerk passiert, aber oft ist es dann schon zu spät – zumindest für Teile des Netzwerks. Zusätzlich kann man sich nie sicher sein, ob der Schadcode nicht doch irgendwo noch geheim schlummert. Es muss also im Normalfall wirklich jedes System neu aufgesetzt werden.

Eine IT, die heruntergefahren werden muss, damit man sie prüft, reinigt oder neu installiert, bedeutet Stillstand.

Viele Unternehmen haben einen Plan, wen sie anrufen, wenn die Cyberattacke passiert ist und haben auch die Backups entsprechend gut geschützt. Das Problem dabei ist, dass das zurückspielen der Backups aufgrund der Datenmengen und Komplexität der Systeme inzwischen nicht mehr nur Minuten, sondern viele Stunden, Tage, teilweise sogar Wochen dauert!

Was macht ein Unternehmen in der Zeit, wo es die IT nicht nutzen kann? Genau da kommt das Notfallhandbuch ins Spiel. Bei der Erstellung wird schon darauf geachtet, welche Informationen, Tools und Abläufe dann notwendig sind und diese werden vorbereitet.

Immer wieder höre ich bei Vorfällen:

- Wir konnten unsere Kunden nicht informieren, weil wir keinen Zugriff auf unser CRM hatten

- Wir konnten keine Bestellungen aufnehmen, weil wir nicht wussten, welche Artikel es gibt und wie viele auf Lager sind

- Unsere Kunden und Lieferanten konnten uns nicht erreichen, weil unser Mailsystem nicht funktioniert hat

- u.v.a.m

Auf alle diese Probleme kann man sich vorbereiten:

- Kundenkontaktlisten regelmäßig drucken/exportieren und auf USB-Sticks speichern

- Artikellisten und Lagerstände exportieren

- Temporäre Webseiten vorbereiten mit Kontaktdaten; Alternative Mailsysteme vorbereiten; Kunden aktiv kontaktieren

Bei der Erstellung des Notfallhandbuches für eine Cyberattacke sehen wir uns genau diese Dinge im Detail an und bereiten alles Notwendige vor, damit das Unternehmen handlungsfähig bleibt.

Gerne mehr im persönlichen Gespräch.

Thomas Laszlo ist DER Experte für Notfallpläne. Schon seit Beginn seiner Karriere beschäftigt er sich mit dem Thema. Egal ob in der Hotellerie, als auch in der IT, wo er als IT-Leiter immer gleichzeitig Krisenmanager war. Seit 2019 begleitet er Unternehmen bei der Erstellung eigener Notfallpläne. Er ist Vortragender zum Thema Business Continuity bei diversen Wirtschaftsverbänden und IT-Kongressen.