So schaffen Sie die Umsetzung der NIS2-Richtlinie

Wir lösen Ihr NIS2 Problem!

(NIS steht für “Sicherheit der Netzwerk und Informationssysteme. NIS2 ist die Überarbeitung der seit 2016 gültigen NIS Richtlinie)

Ab 18. Oktober 2024 greift die EU-Richtlinie NIS2.

Wir helfen Ihnen dabei, rechtzeitig die richtigen Schritte zu setzen, um einer möglichen finanziellen Strafe, ABER auch der Gefahr einer Cyberattacke, zu entgehen.

Das sollten Sie jetzt tun:

1. Stellen Sie fest, ob Sie betroffen sind

Wenn Sie noch nicht wissen, ob Sie betroffen sind, dann sagen wir es Ihnen. Wir haben uns intensiv mit der Einteilung auseinandergesetzt und können mit 95%iger Sicherheit sagen, ob Sie betroffen sind, oder nicht. Sonst klären wir es für Sie bei der NIS-Behörde persönlich ab. Einfach HIER anfragen!

2. Informieren Sie sich umfänglich

Wir bieten Personen der Geschäftsführung und Leitungsorganen (wie es so schön in der NIS2 heißt) Schulungen zum Umfang, Sinn und Anforderungen der NIS2 an. Diese müssen Sie laut Richtlinie sowieso machen. Dabei lernen Sie auch, wie man diese Richtlinie im eigenen Betrieb ideal umsetzt. (Link zur EU-Richtlinie)

3. Soll / Ist Analyse durchführen

Bevor Sie starten, macht es Sinn, zu analysieren, was in Ihrem Unternehmen bereits umgesetzt ist und welche Anforderungen der NIS2 bereits erfüllt werden, bzw. für welche davon Sie noch etwas zu tun haben.

4. Umsetzung der Anforderungen

Viele Unternehmen kämpfen damit, dass die IT-Abteilungen jetzt schon überlastet sind. Suchen Sie sich daher einen Partner, der weiß, welche Anforderungen die NIS2 stellt und wie man sie ideal umsetzen kann. Wir nehmen Ihnen diese Last ab. Wir sind ein Team an Spezialisten, die genau wissen, was es braucht und können Ihnen daher Recherche, Projektmanagement und auch Umsetzungsarbeiten abnehmen.

-> Hier erfahren Sie, was das konkret bedeutet und wie wir Sie dabei unterstützen.

Das bekommen Sie von uns:

Starterpaket

1) Schulung für Geschäftsführung

Wir halten Online-Trainings im Ausmaß von 4 Stunden mit allen geforderten Inhalten ab:

- Was ist die NIS2?

- Warum braucht es die NIS2?

- Welche Unternehmen sind betroffen?

- Was ist der Inhalt der NIS2?

- Welche Anforderungen ergeben sich daher für mein Unternehmen?

- Typischer Ablaufplan für eine NIS2-Umsetzung

Wir bieten diese Schulungen individuell und nach Bedarf auch kurzfristig an.

2) Soll / Ist Analyse

In einem 3-tägigen Workshop erarbeiten wir mit Ihnen und Ihrer IT-Abteilung eine Dokumentation des aktuellen Erfüllungsgrades der NIS2 in Ihrem Unternehmen.

Dadurch sehen Sie, wie gut Sie bereits im Thema Cybersicherheit aufgestellt sind und erhalten auch eine Liste an offenen Anforderungen.

Aufgrund dieser Analyse erstellen wir Ihnen gerne ein Angebot für die Umsetzung durch unser Expertenteam.

Ihr Expertenteam

Um die Richtlinie vollumfänglich in Unternehmen umzusetzen, braucht es Experten aus den unterschiedlichen Bereichen, die in der Regel nicht in einem einzigen Anbieterunternehmen zu finden sind:

- Implementierung von Managementsystemen

- IT-Security Lösungen zum Schutz der IT-Infrastruktur

- Physische (Zutritts-)Sicherheit

- Notfallpläne

- Risikobetrachtung und Prüfungen der Lieferkette

- Audit durch sogenannte akkreditierte Qualifizierte Stelle

Deshalb habe ich mich mit anerkannten Experten in einer Arbeitsgemeinschaft zusammengeschlossen und wir können daher alle Bereiche der Richtlinie für Sie analysieren und umsetzen.

Diese Dinge sind jetzt zu tun

Im Folgenden zeigen wir auf, welche Dinge Sie im Unternehmen zur Erfüllung der NIS2-Richtlinie umsetzen sollten und wie wir Ihnen dabei konkret helfen.

Governance implementieren

- Managementrichtlinie implementieren

Wir erstellen für Sie eine Richtlinie, die im Rahmen Ihrer restlichen Managementprozesse eingebunden ist. Damit wird sichergestellt, dass Sie im Rahmen Ihrer Führungsaufgaben auch diesen Anforderungen nachkommen können, weil es ein entsprechendes Berichtswesen gibt. Auch die Verpflichtung, im Jahresabschluss einen Bericht über die NIS2-Umsetzung zu geben, wird hier abgedeckt. Als Ergebnis haben Sie eine dokumentierte und gelebte Managmentpolitik implementiert. - Ressourcenmanagement sicherstellen

Wir unterstützen Sie bei der Erstellung eines Ressourcenplans, der die Verfügbarkeit von finanziellen, personellen und technischen Ressourcen sicherstellt. - Risikomanagement implementieren

Wir implementieren einen Risikomanagementprozess, der die Analyse, Dokumentation und jährliche Prüfung der Gefahren und Risiken entsprechend der Richtlinie im All-Gefahren-Ansatz abdeckt. Dies bedeutet, dass nicht nur Cyberattacken als Risiken zählen, sondern auch Stromausfälle, Naturkatastrophen oder Social Engineering und unbefugter Zutritt. - Informationssicherheitsmanagementsystem implementieren

Wir unterstützen bei der Implmenetierung eines Managementprozesses zur Sicherstellung der Informationssystemssicherheit.

Schulungen für Leitungsorgane und Mitarbeiter durchführen

- Schulungen für Leitungsorgane

Wir halten eine halbtägige Schulung für leitende Personen im Unternehmen, die sicherstellt, dass Sie die Inhalte und Anforderungen der NIS2-Richtlinie in verständliche Form vermittelt bekommen und daraus auch die für Sie notwendigen Handlungen ableiten können. - Schulungen für Mitarbeiter

Wir implementieren Schulungssysteme, die auf Wunsch persönlich oder digital die Risiken und praktischen Anweisungen für den Bereich der Cybersicherheit vermitteln und auch den Erfolg durch Überprüfungsmechanismen während den Schulungen sicherstellen.

Sicherheit der IT-Infrastruktur sicherstellen

- Verwaltung ihrer IT-Assets

Um einen Überblick über alle betroffenen Teile zu haben, implementieren wir ein passendes Asset-Management für die IT Infrastruktur. - Systemkonfiguration absichern

Alle Teile der IT Infrastruktur müssen, entsprechend ihrer Gefährdungsklasse, sicher konfiguriert sein. Durch entsprechende Prozesse und Tools stellen wir dies sicher. - Netzwerke segmentieren

Als wirksamen Schutz vor unbefugtem vereinfachtem Zugriff implementieren wir die Segmentierung der unterschiedlichen Unternehmens-IT-Bereiche. - Kryptographie verwenden

In den schützenswerten Bereichen werden Systeme implementiert, die Authentizität, Vertraulichkeit und Integrität während internem und externen Datenaustausch sicherstellen. - Regelmäßige Systempflege

Wir implemenieren Systeme, die auf mögliche Sicherheitslücken hinweisen und automatische Updates sicherstellen. - Physische Sicherheit implementieren

Durch geeignete Systeme stellen wir sicher, dass unbefugter Zugang zu Systemen unterbunden wird bzw. mögliche unbefugte Zugriffe auch dokumentiert werden.

Systemzugang absichern

- Identifikation und Authentifikationssysteme konfigurieren

In vielen Bereichen schon umgesetzt, geht es hier nochmals darum, anhand der Schutzklassen der Daten eine passende Systematik zu implementieren. Hierzu zählt auch die Wahrung des Minimal-Recht-Prinzip, das Benutzern nur jene Rechte zuweist, die sie für ihre Arbeit unbedingt benötigen. - Multi-Faktor-Authentifizierung

Um die Sicherheit beim Zugriff auf Systeme zu erhöhen, implementieren wir Multi-Faktor-Authentifikationssysteme. - Sicherheit im Bereich Systemadministration

Generell sind eigene Benutzerkonten mit strengeren Regeln des Zugangs zu implementieren. Weiters sind nur spezifische Systeme für Administrationstätigkeiten zuzulassen. - Fernzugriffe absichern

Durch geeignete Systeme ermöglichen und reglementieren wir die Zugriffe von außerhalb des Netzwerkes. Dazu zählen die zu definierenden Zugriffe auf Bereiche bzw. zeitliche Eingrenzung von Zugriffen.

Verfügbarkeit der Lieferketten sicherstellen

- Auditierungsprozess definieren

Um die Prüfung der Sicherheit von Lieferanten durchführe zu können, müssen Checklisten und Anforderungsdokumente erstellt werden. - Leistungsvereinbarungen mit Lieferanten erstellen

Sogenannte Service Level Agreements werden für die wichtigen Lieferanten erstellt und regelmäßig überprüft.

Krisenmanagement implementieren

- Meldewesen implementieren

Es muss in definierten Zeiten der Behörde bericht erstattet werden. Dieser Prozess wird in Ihrem Unternehmen aufgesetzt und dokumentiert. - Notfallpläne implementieren

Damit sichergestellt werden kann, dass die wesentlichen oder wichtigen Dienste weiterhin erbracht werden können, werden von uns mit Ihnen gemeinsam Notfallpläne erstellt. Mehr Infos dazu gibt es hier: Notfallhandbuch für Ihr Unternehmen - Wiederherstellungspläne erstellen

Um den Normalbetrieb möglichst rasch wieder zu ermöglichen, werden Pläne erstellt, die die Wiederherstellung von Systemen beschreibt. - Notfallübungen

Sowohl die Notfallpläne, als auch die Wiederherstellungspläne werden in regelmäßigen Übungen verifiziert und bei Bedarf aktualisiert.

Umgang mit Vorfällen

- Protokollierung von Systemen

Speziell um die Forensik nach Eintritt eines Vorfalls zu ermöglichen, werden Systeme implementiert, die alle relevanten Aktivitäten auf Systemen mitprotokollieren. Durch diese Protokollierung wird die Erkennung von Vorfällen erst ermöglicht. - Erkennung von Vorfällen

Dazu werden, aufbauend auf dem Monitoring, Systeme implementiert, die mögliche unerlaubte Vorgänge in den Systemen erkennen und aufzeigen und im Bedarfsfall auch unterbinden. - Analyse von Vorfällen

Wird ein Vorfall entdeckt, muss es Abläufe und Tools geben, die die Analyse der Geschehnisse ermöglichen. - Reaktionen auf Vorfälle

Es werden Prozesse aufgesetzt, die bei Eintritt eines Ereignisses sicherstellen, dass die richtigen Handlungen durch die richtigen Personen zur richtigen Zeit gesetzt werden.

Meldeprozesse implementieren

- Meldung von Vorfällen

Neben dem internen Meldeprozess (siehe Krisenmanagement), müssen auch externe Meldeprozesse eingehalten werden. Dazu werden entsprechende Handlungsanweisungen verfasst, die sicherstellen, dass sie die Meldekette korrekt einhalten können.

Die Richtlinie finden Sie hier: Link zur Richtlinie

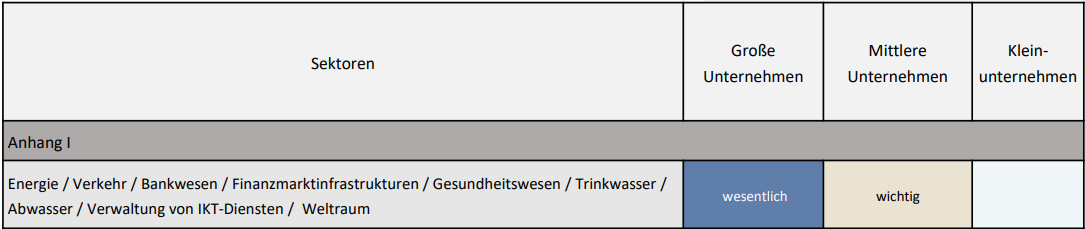

Betroffene Unternehmen

Folgende 2 Schritte müssen Sie durchgehen, um Ihre Betroffenheit genau zu kennen:

- Feststellung, OB man betroffen ist:

Um festzustellen, ob man als Unternehmen betroffen ist, gibt es 2 Kriterien:

a) Größe des Unternehmens

b) Branche/Tätigkeit des Unternehmens - Wie stark ist man von NIS2 betroffen:

Weiters gibt es 2 Klassifizierungen von Unternehmen:

a) Wesentliche Unternehmen

b) Wichtige Unternehmen

Größe des Unternehmens

Die Unternehmensgröße hat einen Einfluss darauf, ob man in manchen Branchen als wesentlich oder als wichtig eingestuft wird. Hier die Definition entsprechend den Vorgaben der Richtlinie:

| Größenklasse | Beschäftigte (VZÄ) | Jahresumsatz | Jahresbilanzsumme |

|---|---|---|---|

| Kleines Unternehmen (KU) | < 50 und | ≤ 10 Mio. Euro oder | ≤ 10 Mio. Euro |

| Mittleres Unternehmen (MU) | < 250 und | ≤ 50 Mio. Euro oder | ≤ 43 Mio. Euro |

| Großes Unternehmen (GU) | ≥ 250 oder | > 50 Mio. Euro und | > 43 Mio. Euro |

Grundsätzlich fallen nur große und mittlere Unternehmen in die Richtlinie. Allerdings können auch kleine Unternehmen darunterfallen, wenn sie in einen der folgenden Bereiche fallen:

- Vertrauensdiensteanbieter

- Anbieter öffentlicher elektronischer Kommunikationsnetze oder Anbieter öffentlich zugänglicher elektronischer Kommunikationsdienste

- TLD-Namenregister und DNS-Diensteanbieter, ausgenommen Betreiber von Root-Namenservern

- Unternehmen, die alleiniger Anbieter eines Service in einem Mitgliedstaat sind, das essenziell für die Aufrechterhaltung kritischer gesellschaftlicher oder wirtschaftlicher Aktivitäten ist.

Branche des Unternehmens

Wesentliche Dienste

Das ist die sogenannte “Kritische Infrastruktur”. Die meisten Unternehmen dieses Bereiches haben im Rahmen der NIS1 Richtlinie vom Innenministerium einen Bescheid erhalten, dass Sie unter NIS1 fallen.

Sektor Energie

- Elektrizität

- Erzeuger

(Theoretisch auch Firmen, die Photovoltaik-Anlagen auf Gewerbeimmobilien betreiben!) - Verteiler

- Übertragungsnetzbetreiber

(z.B. Wiener Netze) - Energie-Speicherbetreiber

- Unternehmen, die Ladepunkte zur Verfügung stellen

- Erzeuger

- Fernwärme und -kälte

- Betreiber von Fernwärem und -kälteanlagen, die mehrere Gebäude versorgen

- Erdöl

- Betreiber von Erdöl-Fernleitungen

- Raffinerien und Aufbereitung

- Betreiber von Erdöl-Lagern

- Bevorratungsstellen

- Erdgas

- Erzeuger

- Verteiler

- Fernleitungsnetzbetreiber

- Betreiber von Speicheranlagen

- Betreiber von LNG-Anlagen

- Raffinerien und Aufbereitung

- Wasserstoff

- Erzeugung

- Speicherung

- Fernleitung

Sektor Verkehr

- Luftverkehr

- Luftfahrtunternehmen

- Flughäfen

- Verkehrsmanagementsysteme (z.B. Austro Control)

- Schienenverkehr

- Betreiber von Infrastruktur

- Eisenbahnunternehmen

- Schiffahrt

- Passagier- und Frachtbeförderung der Binnen-, See- und Küstenschifffahrt (z.B. DDSG)

- Hafenbetreiber (z.B. Hafen Wien)

- Schiffverkehrsdienst/-aufsicht (z.B. viadonau)

- Straßenverkehr

- Straßenverkehrsbehörden

- Betreiber intelligenter Verkehrssysteme (z.B. Asfinag)

Sektor Bankwesen

- Kreditinstitute

Sektor Finanzmarktinfrastrukturen

- Betreiber von Handelsplätzen (z.B. Börse)

- Gegenparteien im Handel auf Handelsmärkten

Sektor Gesundheitswesen

- Gesundheitsdienstleister (z.B. Krankenhäuser, Pflegeeinrichtungen)

- EU-Referenzlaboratorien

- Unternehmen in Forschung und Entwicklung von Arzneimitteln

- Einrichtungen, die pharmazeutische Erzeugnisse herstellen (ÖNACE C21 extra angegeben)

- Einrichtungen, die Medikamente aus der Liste “Liste kritischer Medizinprodukte für Notlagen im Bereich der öffentlichen Gesundheit” herstellen

Sektor Trinkwasser

- Unternehmen die als wesentlichen Zweck die Trinkwasserversorgung und -verteilung haben

Sektor Abwasser

- Unternehmen, die als wesentlichen Zweck das sammeln, entsorgen oder behandeln von kommunalem, häuslichem oder industriellesm Abwasser haben

Sektor Digitale Infrastruktur

- Betreiber von Internet-Knoten

- DNS-Diensteanbieter, ausgenommen Betreiber von Root-Namenservern

- TLD-Namenregister

- Anbieter von Cloud-Computing-Diensten

- Anbieter von Rechenzentrumsdiensten

- Betreiber von Inhaltszustellnetzen

- Vertrauensdiensteanbieter

- Anbieter öffentlicher elektronischer Kommunikationsnetze

- Anbieter öffentlich zugänglicher elektronischer Kommunikationsdienste

Sektor Verwaltung von IKT-Diensten (Business-to-Business)

- Anbieter verwalteter Dienste (z.B. Telefonieanbieter)

- Anbieter verwalteter Sicherheitsdienste

Sektor öffentliche Verwaltung

- Bundes-Einrichtungen

- Regionale Einrichtungen (Landeseinrichtungen)

Sektor Weltraum

- Private oder öffentliche Betreiber von Bodeninfrastrukturen, die die Erbringung von weltraumgestützten Diensten unterstützen

Wichtige Dienste

Unternehmen dieser Branchen werden nur in Ausnahmefällen Bescheide erhalten und müssen selbst überprüfen, ob Sie in die Richtlinie fallen. Jedenfalls müssen Sie sich bei der NIS-Behörde melden und in die Liste der NIS2-betroffenen Unternehmen eintragen lassen. Teilweise sind hier auch NACE-Codes genannt (die österreichische Ausprägung ÖNACE wird von der Statistik Austria vergeben)

Sektor Post- und Kurierdienste

- Anbieter von Postdiensten

Sektor Abfallwirtschaft

- Unternehmen der Abfallbewirtschaftung(=Sammlung, den Transport, die

Verwertung und die Beseitigung von Abfällen, einschließlich der Überwachung dieser Verfahren sowie der Nachsorge von Beseitigungsanlagen und einschließlich der Handlungen, die von Händlern oder Maklern vorgenommen werden)

Sektor Produktion, Herstellung und Handel mit chemischen Stoffen

- Hersteller von chemischen Gemischen

- Händler von chemischen Gemischen

- Hersteller von Gegenständen, die bei der Herstellung eine spezifische Form, Oberfläche oder Gestalt erhalten, die in größerem

Maße als die chemische Zusammensetzung seine Funktion

bestimmt (Auch Steinmetze, die Teile aus Stein herausätzen, fallen scheinbar darunter)

Sektor Produktion, Verarbeitung und Vertrieb von Lebensmitteln

- Lebensmittel-Großhandel

- Industrielle Erzeugung

- Industrielle Verarbeitung

- (bis dato kein Einzelhandel, dieser könnte aber einen Bescheid von der Behörde erhalten, wenn er als wichtig angesehen wird!)

Sektor Verarbeitendes Gewerbe/Herstellung von Waren

- Herstellung von Medizinprodukten und In-vitro-Diagnostika

(z.B. auch Laborbedarf und -geräte) - Herstellung von Datenverarbeitungsgeräten, elektronischen und optischen Erzeugnissen

(NACE C26 wird explizit genannt) - Herstellung von elektrischen Ausrüstungen

(NACE C27 wird explizit genannt) - Maschinenbau

(NACE C28 wird explizit genannt) - Herstellung von Kraftwagen und Kraftwagenteilen

(NACE C29 wird explizit genannt) - sonstiger Fahrzeugbau

(NACE C30 wird explizit genannnt)

Sektor Anbieter digitaler Dienste

- Anbieter von Online-Marktplätzenz.B. Shöpping)

- Anbieter von Online-Suchmaschinen

- Anbieter von Plattformen für Dienste sozialer Netzwerke (Hier könnten auch die Online-Diskussionsplattformen der Zeitungen fallen)

Sektor Forschung

- Forschungseinrichtungen

Zusammenfassung

Kontrollmechanismen der Behörde

Wesentliche Einrichtungen

- Überprüfungen und Stichprobenkontrollen:

regelmäßige und gezielte Sicherheitsprüfungen (jederzeit, unabhängig von einem Vorfall) - Bußgeldrahmen:

10 Mio. Euro oder 2 Prozent des weltweiten Umsatzes (je nachdem, welcher Betrag höher ist)

Wichtige Einrichtungen

- Überprüfungen nur bei begründetem Verdacht (nach einem Vorfall)

- Vor-Ort-Kontrollen und externe nachträgliche Aufsichtsmaßnahmen

- Bußgeldrahmen:

7 Mio. Euro oder bei 1,4 Prozent des weltweiten Umsatzes